引言

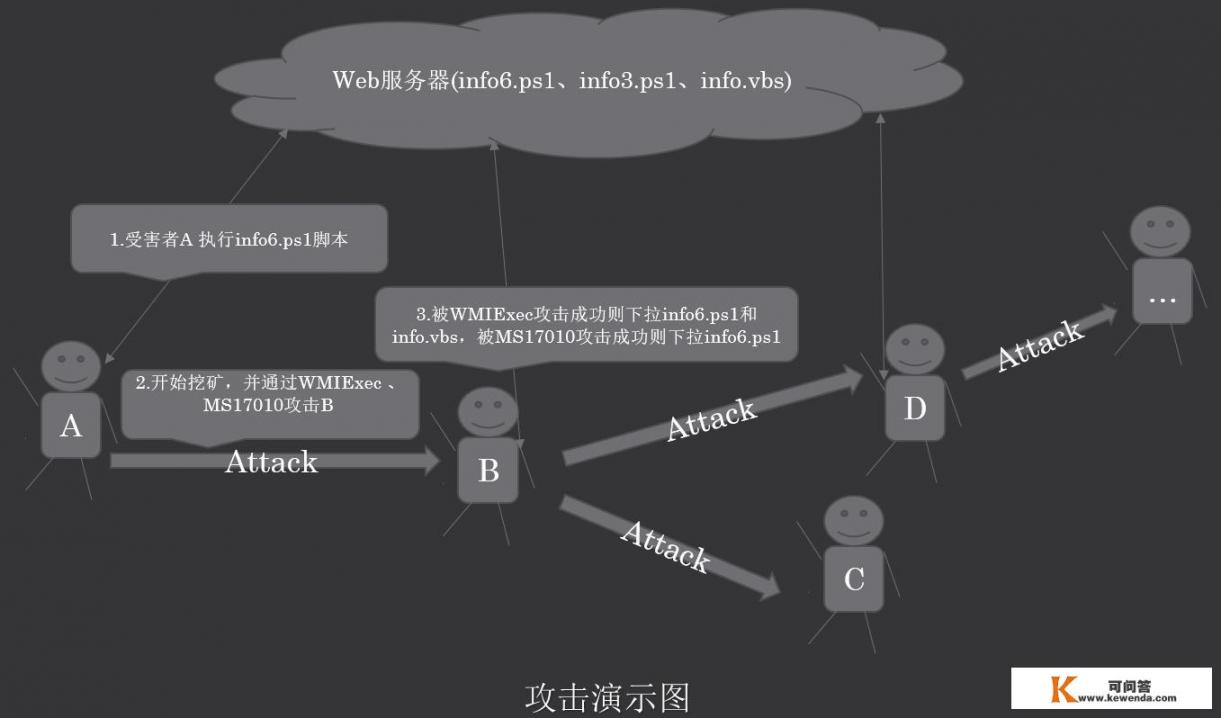

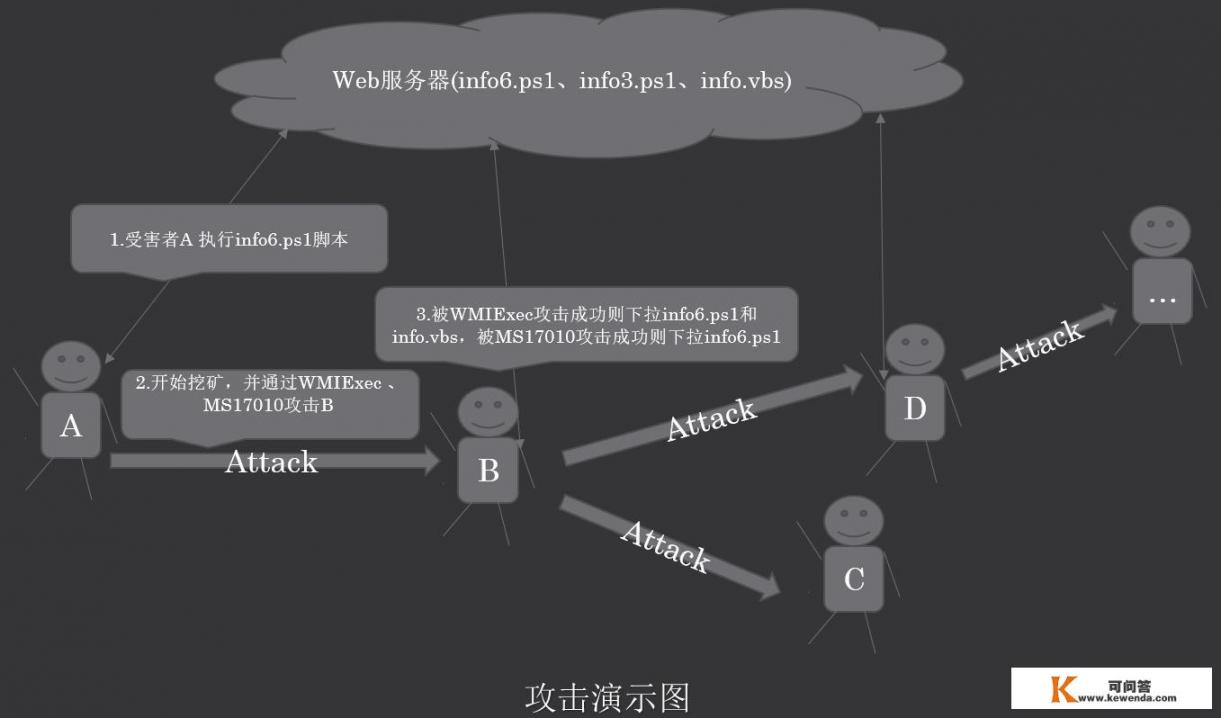

近期,金山毒霸安全实验室发现一种新型摘矿病毒,它巧妙地借助PowerShell脚本进行传播,此病毒通过多级脚本执行进攻步骤,并利用"永恒之蓝"(EternalBlue)漏洞与WMIExec渗透工具进行自我复制,所有恶意负载均被嵌进至WMI中,以实现无文件持久化。

正文

母体脚本

我们截获的样本是一个单一的BAT脚本,主要功能是下载并执行PowerShell网络脚本,假如WMI命名空间内未发现特定脚本,它会从远程服务器下载执行。

病毒下载服务器

- info.vbs:携带摘矿程序的VBS脚本,将自身写进WMI。

- info3.ps1:针对x86平台的挖矿进攻脚本。

- info6.ps1:针对x64平台的挖矿进攻脚本。

进攻示例

info6.ps1主脚本

混杂处理

info6.ps1是一个高度混杂的PowerShell脚本,仅含两条指令,却高达3.9MB,经过两次混杂和解析,我们发现了其实质内容。

执行过程

1、初始化数据:通过解码变量$fa,获取base64编码的数据,用于后续WMI存储。

2、推断体系结构:适应x64和x86系统,核心逻辑与info6.ps1相同。

3、解密代码:包含WMIExec和MS17-010进攻组件,以及辅助函数。

4、释放DLL:为挖矿程序预备所需文件。

5、清理其他WMI项。

6、创建自定义WMI:设置定期执行的事件过滤器,通过Base64编码执行PowerShell脚本。

7、完成初始化,启动挖矿。

8、进攻与传播:利用WMIExec和MS17-010漏洞进行横向感染。

模块分析

- WMIExec:基于Invoke-TheHash项目,使用.NET TCPClient和NTLM身份验证进行无需治理员权限的远程执行。

- MS17-010:尽管老旧,仍具有RCE能力,作者引进了扫描和exploit模块,通过C#编译器动态生成执行命令。

检测与清除

1、及时更新操作系统补丁,特别是修复MS17-010漏洞。

2、使用以下PowerShell脚本进行检测(务必谨慎操作):

Detection script goes here

3、金山毒霸可有效查杀此病毒。

1、该病毒大量使用开源代码,降低制造门槛,体现了当前非PE进攻的趋势。

2、非PE进攻日益猛烈,特殊是以PowerShell为媒介的进攻正在兴起,传统“白名单”防护面临挑战。

3、至本文撰写时,该病毒已开摘约13枚门罗币,价值超过6000元人民币。

附注:

Python挖矿库示例:

- 使用pip安装.whl格式库:pip install package_name.whl

- 使用easy_install安装.egg格式库:easy_install package_name.egg

- 从源代码安装:python setup.py install

- Windows还支持.exe安装包。